http://www.asyura2.com/14/it12/msg/135.html

| Tweet |

http://internet.watch.impress.co.jp/docs/news/20150604_705541.html

株式会社カスペルスキーが4日、「Blue Termite(ブルーターマイト)」と命名されたAPT(Advanced Persistent Threat)攻撃についての記者説明会を開催した。

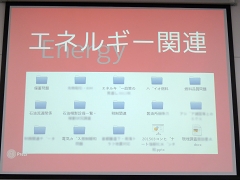

Blue Termiteは100%日本を標的としたAPT攻撃であり、日本年金機構へのサイバー攻撃もその一環だとする一方で、標的は同機構だけではなく“日本全 体”だと強調。たまたま情報が漏えいしたおかげで同機構では攻撃が発覚したに過ぎないとし、政府機関や報道機関をはじめ、防衛関連、エネルギー関連、航空 宇宙産業、金融、化学、製造業、研究・学術機関、さらには情報通信事業者のクラウドサーバーまで、少なくとも300カ所がBlue Termiteのマルウェアに侵入されていることを明らかにした。

Blue Termiteは、「CloudyOmega(クラウディオメガ)」と呼ばれる攻撃者グループが展開している攻撃の1つ。その標的型攻撃メールとマルウェアが昨年秋、シマンテックやトレンドマイクロによって報告されていた。

例えば、送信元が「健康保険組合運営事務局」というメールでは、Wordの文書ファイルを装った「健康保険のお知らせ」というファイ ルが添付されているが、実際は自己解凍型の実行ファイル(.exe)であり、これを開いてしまうと、ダミーのWord文書が表示される裏でマルウェアの本 体が実行されて感染。攻撃者の指令サーバー(C&Cサーバー)との通信を開始し、情報窃取などの活動を行う。

カスペルスキーの観測によれば、このC&Cサーバーへの通信は昨年9月18日から発生し、10〜12月には1日あたり100件を超える時期もあったが、その後、沈静化。しかし今年4月以降、再び活発になり、多い時では140件を超える日も出てきたという。

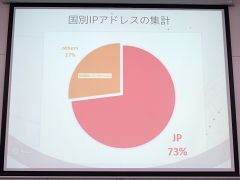

また、通信元のIPアドレスを分類したところ、そのうち27%はマルウェア解析を行っているようなウイルス対策ベンダーや自動解析用 の仮想環境だったが、73%が日本の組織で占められていることが分かった。カスペルスキーでは観測データの半分程度しか解析していないというが、それでも 日本の組織300カ所以上が、このマルウェアに侵入されていることになるとしている。

なお、この数字はユニークIPアドレス数に基づいたものであり、同一組織で複数IPアドレスを使用している場合も考えられるとしてい る。また、そのすべてで情報窃取などの活動に発展しているとは限らない(分からない)というが、少なくとも、マルウェアが侵入に成功し、C&C サーバーとの通信が発生している組織がかなりの数あるということになる。

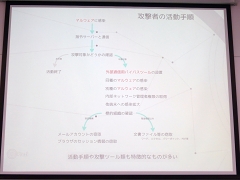

マルウェアは感染後、その環境が攻撃対象かどうかの確認を行うという。PC内のディレクトリやファイル、動作しているプロセスなどを参照し、攻撃対象ではないと判断した場合は活動を終了する。これは、前述のウイルス対策ベンダーなどの環境が該当する。

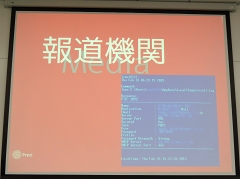

一方、攻撃対象だと判断した場合は、ハッキングツールや同種・別種のマルウェアの投下、内部ネットワーク管理者権限の取得、他の端末 への感染拡大といった活動を行うほか、侵入先組織の種類も判別。報道機関と判別した場合はメールアカウントやブラウザーセッション情報を窃取、報道機関以 外だと判別した場合は文書ファイルなど機密情報の窃取を試みる。

記者説明会でカスペルスキーは、報道機関から窃取されたメールアカウント情報の内容や、エネルギー関連、防衛関連、製造業などの機密 情報の事例を紹介。さらに最も被害が大きいと思われる事例として、情報通信事業者においてWindowsのシステムディレクトリにアクセスされていた事例 があったことを紹介した。クラウドサービスを提供している事業者で、その基幹サーバー本体の管理者権限まで窃取されていたとみられるという。

実際、そのクラウドサービス上で運用されている顧客のウェブサイトには、Blue TermiteのC&Cサーバーが多数設置されており、カスペルスキーが解析できただけでも80件のドメインが悪用されていることが分かっている ほか、5月時点で国内の数千ドメインが攻撃者の手中にあるとしている。

C&Cサーバーはこれまで海外に設置されることが多かったが、Blue Termiteではこれら国内のC&Cサーバーが使用され、その割合は93%に上る。組織内に侵入してしまったマルウェアの通信を、海外サーバー という基準で判定・遮断するのは難しいという。

このBlue Termiteの攻撃を受けているクラウドサービス事業者の情報は、すでにカスペルスキーから警察へ提供しているとし、少なくともその事業者は把握しているはずだという。しかし、現時点でそのことを公表した事業者は1社もないとしている。

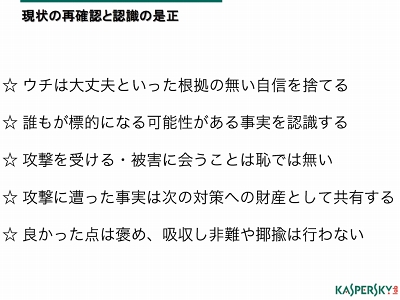

カスペルスキーでは、こうしたマルウェアの感染後の挙動、使用しているバックドアやハッキングツール、C&Cサーバーの共通 性から、今回発覚した日本年金機構へのサイバー攻撃が、昨年秋から続いているBlue Termiteの一連の攻撃の一部であると判断したと説明。「ウチは大丈夫といった根拠のない自信を捨て、誰もが標的になる可能性がある事実を認識する」 ことが必要だと訴えた。

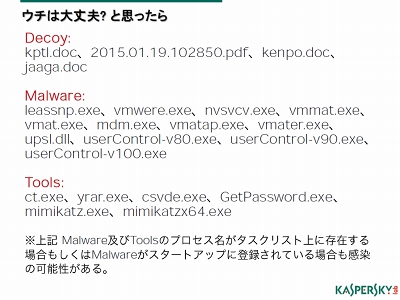

なお、以下のような名称の偽装ファイルやマルウェア、ツールがPC内で見つかった場合は感染を疑うべきとしている。

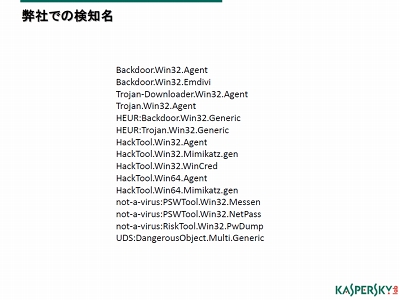

また、Blue Termiteで使われるマルウェアは、カスペルスキー製品では以下のような名称で検知する。

投稿コメント全ログ コメント即時配信 スレ建て依頼 削除コメント確認方法

スパムメールの中から見つけ出すためにメールのタイトルには必ず「阿修羅さんへ」と記述してください。

スパムメールの中から見つけ出すためにメールのタイトルには必ず「阿修羅さんへ」と記述してください。すべてのページの引用、転載、リンクを許可します。確認メールは不要です。引用元リンクを表示してください。