|

|

| Tweet |

(回答先: Re: テスト 投稿者 クエスチョン 日時 2004 年 11 月 18 日 22:07:38)

あなたは会社に「不正アクセスポイント」を設置していませんか?【山崎潤一郎のネットで流行るもの】

http://arena.nikkeibp.co.jp/col/20040310/107735/

無線LANの普及とともに、無防備な無線LANからの不正アクセスやデータの漏洩など、その危険性が叫ばれて久しい。実際、日経コミュニケーションが 2003年11月10日号で行った、車で移動しながら周辺のアクセスポイントを調査する「ウォー・ドライビング」と呼ばれる調査では、東京都心部のオフィスなどに設置された無線LANアクセスポイントのWEP(Wired Equivalent Privacy)による暗号化率は、48%だった。つまり残りの半分は、暗号化も施されずにある意味、通信の情報が丸見えの状態で公衆の面前にさらされていることになる。

ことは暗号化だけの問題ではない。先日、都内のある会社に訪問して持参したAirMac内蔵のiBookを起動してあっと驚いた。僕は何もしていないのに社内のアクセスポイントにつながっていきなりネットに接続できてしまった。もしかして、来訪者用にアクセスポイントなりネットワークを部分開放しているのかと聞いたのだが、それはないという。つまり、この会社の無線LANは、MACアドレスのフィルタリングもWEPによる暗号化も行っていないことになる。ちなみに、この会社のビルを出た後も、iBookはまだ電波を拾っていた。うーん、これじゃあ不正アクセスの温床となってしまう。

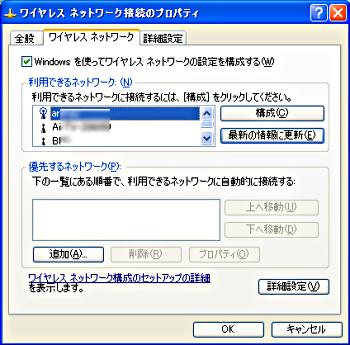

▲Windows XPの無線LAN設定では、利用できるネットワークを一覧にすることができる。オフィスなどでは、このように複数のアクセスポイントが見つかることもある

現在一般に市販されている無線LANには、最低限のセキュリティ対策として、WEPによる暗号化とMACアドレスによるフィルタリングの2つが用意されている。これらのセキュリティ対策は、家庭で利用する場合も設定したほうがよいのだが、この設定を施している例は少ないようだ。というのは、以前のコラム「あなたの無線LANは安全ですか?」でも示したように、無線LAN機器に付属する簡単設定CD-ROMでは、まずは無線で接続することを優先し、標準的な設定プロセスを行っただけでは、セキュリティの設定まではいかないものもあるからだ。

このあたりは、一部の無線LAN機器メーカーには、特に初心者に対して無理にセキュリティの設定をさせないような考え方があるのだと思う。たぶん多くの一般ユーザーにセキュリティ設定をしろと言ったとたんに、「分からない」「接続できない」といった問い合わせでサポートの電話がパンクしてしまうことを恐れいているのだろう。まあ、一般家庭ならそれも許されよう(本当はいけないのだが)。だが、前述の例のように社内の重要データだけでなく、場合によっては顧客情報を扱う可能性のある企業の無線LANが無防備なのは誰が考えたってやっぱりまずい。セキュリティ対策は不可欠だ。

だが、企業利用においては、WEPとMACアドレスフィルタリングによるセキュリティ対策では不十分という意見もある。WEPの暗号を解読するツールや方法がネットを通じて知れ渡っていることとMACアドレスの偽造による「なりすまし」も可能なことがその理由だ。そういった背景もあり昨年あたりから企業では(1)WEPによる暗号化、(2)IEEE 802.1x/EAP、(3)RADIUS認証サーバーの3つの技術を組み合わせた無線LANのセキュリティ対策に注目が集まっている。

このセキュリティ対策のポイントは、ユーザーID、パスワード、電子証明書などを利用したクライアント認証によるアクセス制御と、WEPキーを一定時間ごとに自動生成して変更しながら通信するところにある。そこにプロバイダーなどのユーザー管理に使われているRADIUS認証サーバーを導入して社員のアクセス管理を行いつつ、通信データの暗号化キーを一定時間ごとにダイナミックに変更することで、高い秘話性を確保しようという狙いだ。

IEEE 802.1xというのは、有線LAN用に開発された認証方式だが、最近は無線LANでの利用に注目が集まっている。簡単にいうと、接続してきたクライアントに認証の有無を確認して接続を許可、拒否するもの。そして、EAP(Extensible Authentication Protocol)は、認証を行なうためのプロトコルの総称だ。複数の種類があり、採用する方式により認証の方法や暗号化キーの自動生成の有無などが決まる。

現在のところ、各無線LAN機器ベンダーやSIベンダー(システムインテグレーター)は、企業向けの無線LANセキュリティ対策として、この WEP+IEEE 802.1x/EAP+RADIUS認証サーバによる方法をイチオシしている。そんな状況もあり、大企業や大組織を中心に満足できるセキュリティレベルを確保した無線LANの導入が徐々に進んでいる。

ちなみに、現在注目されている無線LANセキュリティ「WPA」は、単体の技術によって成立するセキュリティ規格ではない。複数の技術を集めて構築するセキュリティ規格の総称という位置付けになる。今回のWEP+IEEE 802.1x/EAP+RADIUS認証サーバによる方法は、WPAの一部技術を先取りして現状のものと組み合わせることで、先行して実用化したものといえる。

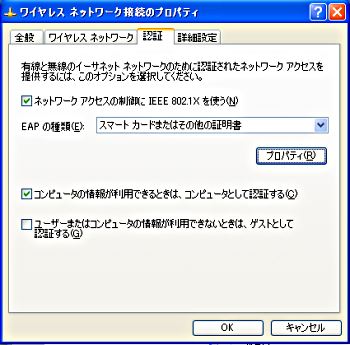

▲WindowsXPの無線LAN機能は、IEEE 802.1x/EAP+RADIUS認証サーバに標準で対応している(一部EAPのみ)。「ワイヤレスネットワーク接続のプロパティ」の「認証」には、IEEE802.1xやEAP認証の設定画面がある

普通ならここで、安心安心と胸をなでおろすところだが、ベンダーやシステム構築の担当者に話を聞くとそのようなセキュリティ対策を施した後でも、意外な盲点というか、セキュリティホールが残っているという。

というのは、システム部門主導で上記のようなセキュリティを導入した後も、以前から使われていた無線アクセスポイントがセキュリティに対策がされないまま残っている例もあるのだ。安価になった家庭向けの無線LANアクセスポイントを、便利だからという理由で部や課の独断で設置したものが撤去されないまま使われ続けている、そういった状況だ。

1〜2万円程度で買える家庭向けの安価なアクセスポイントは、上記のようなセキュリティ対策に対応しているものは少ない。エンタープライズ向けの数万〜十数万円するアクセスポイントでないとだめなのだ。ベンダーやシステム構築の担当者はこのようなアクセスポイントの事を口をそろえて「不正アクセスポイント」という呼び方をしていた。不正アクセスポイント!なんだか強烈な言葉だ。ただ、注意すべきは、自分たちの思惑に反した機能や使い方をされているという意味で“不正”という言い方をしているのであって、決して機器そのものがダメという意味ではないので、誤解のなきように。

このような不正アクセスポイントが社内ネットワークのどこかに潜んでいると、そこがセキュリティホールとなり、クラッキングの入口となる可能性もあるのだ。そういえば、前述の訪問先の会社の場合も、無線LAN導入の経緯を「便利だから部内でお金を出し合って秋葉原で購入して付けた」と言っていた。

あなたの部署はどうだろうか? セキュリティシステムを導入しているにもかかわらず量販店で購入した不正アクセスポイントが、ちょこんと設置されているようなことはないだろうか? えっ? セキュリティシステムなど導入されていないから関係ない? じゃあ、なおのこと最低限のセキュリティであるWEPと MACアドレスフィルタリングは設定しようではないか。無線LANが原因ではないが、Yahoo!BB、ジャパネットタカタなど、数十万から数百万人の顧客情報が流出することで、企業が億単位の損害や信用の低下を招きかねない事態が多発している今だからこそ、自分でできることから再度見直したい。

2004/03/11

題名には必ず「阿修羅さんへ」と記述してください。

題名には必ず「阿修羅さんへ」と記述してください。