|

|

| Tweet |

「晒しは一線を越えた」、新種のトロイの木馬Winnyで出回る (1/2)【IT_Media記事】苺キンタマ関連のその後

http://www.itmedia.co.jp/enterprise/articles/0411/05/news089.html

ニュース

2004/11/05 21:52 更新

感染者のデスクトップ画像やWinnyの「戦果」、さらにはメールの内容などをWinnyにアップロードするトロイの木馬が発見された。

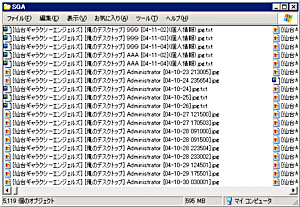

11月初め、「[仙台ギャラクシーエンジェルズ] [俺のデスクトップ]」という共有名で、デスクトップ画像などを、P2P型ファイル共有ソフトウェア「Winny」にアップロードするトロイの木馬が発見された。

感染者数はWinnyで判定する限り70名以上。今回はより深いプライバシーを漏洩するタイプであるため、身に覚えのある人は早急にウイルススキャンを行う必要があるだろう。なお、ITmediaから記事作成開始と同時にアンチウイルスベンダー各社に検体を提供しており、対応パターンは順次提供されているようだ。

「お気に入り」と「メール」まで漏洩

このトロイの木馬の動作には不明なところも多い。完全に判明しているわけではないが、把握している限りでは以下のような挙動を示すようだ。番号ごとに動作の可能性は減っていくと推測される。

1.ウイルスコードのコピーと常駐化処理

ウイルスコードは自分自身をWindowsフォルダの下のsystem32フォルダにコピーする。名称はSVCHOST32.EXEで、これ以外のコピー処理もあるようだ。またレジストリを改変し、再起動時に実行する。さらに、レジストリエディタをノートパッドで上書きするため、レジストリエディタが使用不能になる。

2.動作中のWinnyの監視と把握

現在動作中のWinnyのパスを把握し、これをSVCHOST.INIとして記録する。これは初回起動時のみ行われるようだ。

またWinnyの「ダウンロード指定」を変更する。これには、ウイルスの可能性が極めて高い「(スペース多数).exe」という名称のファイルのダウンロード処理も含まれているようだ。さらにWinnyへの放流用フォルダを作成する。つまり、情報漏洩はWinnyを通じて行われる。

3.定期的にデスクトップ画像を作成、共有

基本的に5分間隔で、デスクトップ画像のスクリーンショットを先の放流用フォルダに作成する。これによってマシン起動中のスクリーンショットが記録され、しかもWinnyが起動していればデスクトップ画像の共有が行われてしまう。共有名称は微妙に異なるが以下のようなものだ。

[仙台ギャラクシーエンジェルズ] [俺のデスクトップ] ユーザー名 [日時].jpg

いずれも[俺のデスクトップ]という名称が付いているため、いわゆる「キンタマウイルス(Antinny.G)」の亜流と推測される。同一作者によるものかどうかは不明だが、作成に用いられている言語が異なるのでアイディア借用の可能性が高い。

ちなみにこの「仙台ギャラクシーエンジェルズ」は、ライブドアがプロ野球球団名をインターネット上で公募した際、一時的に上位に浮上したものと同一名称だ。

4.定期的にWinnyの成果を作成、共有

基本的に日報の形で「Winnyでダウンロードしたファイル名とサイズ」「ダウンロード予約中のファイル」「検索ワード一覧」「マシン名」「ユーザー名」「Winnyで使用しているポート番号」が入ったテキストファイルをWinny上に放流する。こちらは「.jpg.txt」という二重拡張子が付けられるようになっている。二種類のパターンが確認されているが、基本的に以下のようなものだ。

[仙台ギャラクシーエンジェルズ] [俺のデスクトップ] ユーザー名 [日付].jpg.txt

5.壁紙の変更

壁紙を真っ赤なものに変更する。これは即座に発動するようではなく、ユーザーにトロイの木馬への感染を教えてくれる機能といえなくもない。ただし、すべての感染者が発動したわけではない模様だ。発動に何らかの条件があるか、亜種が備える機能だと考えられる。

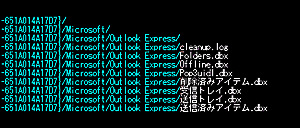

6.(かなりキツイ)プライバシー侵害

デスクトップ画像やWinnyの“戦果”も、情報漏洩としては厳しいものがある。だが、件数は非常に少ないものの、マイドキュメント以下のファイルとOutlook Expressのメールのデータに加え、Internet Explorerのお気に入りをZIPファイル化して、Winnyの共有で放流するケースまで見受けられる。

| 1 2 | 次のページ

[小林哲雄,ITmedia]

2004/11/05 21:52 更新

「晒しは一線を越えた」、新種のトロイの木馬Winnyで出回る (2/2)

http://www.itmedia.co.jp/enterprise/articles/0411/05/news089_2.html

ここで重要なのは、IEのお気に入りに加えてOutlook Expressのメール(データファイル)を公開してしまうという点だ。こうなると、被害は極めて深刻だ。何せメール本文がそのまま、Winnyに放流されてしまうことになるのだから(ただし、「Upchan」とは異なりアップローダへの晒しは行わないようだ)。ただ、確認した範囲では共有に至ったユーザーは少なく、発動条件が限定されていることが伺える。

亜種や便乗ファイルも登場、「ウイルススキャン」も万能ではない

「新種のトロイが出ているのでは」と2チャンネル上で騒がれだしたのが10月31日で、現在までに3種類、CRC32が異なるウイルス本体の収集ができた。ウイルス本体のタイムスタンプが正しいと判断すると、亜種は既に複数存在していることになる。

現時点までに収集できた中で最も古いもののスタンプは「04/10/22」で、これによる被害画像については10月23日のものが確認できている。流出画像のタイミングから、これがオリジナルと想定される。これは日時のパターンに秒を含み、何らかのインストーラ(InstallShield)を偽装していたようだ。

これに対し、残る二つのタイムスタンプはそれよりも後の日付になっている。加えて本体は、汎用インストーラではなく、特定ゲームのインストーラに偽装(ゲームのアイコン)されていた。単なるリソースの変更だけでなく、細かな変更も加えられている。

今回のトロイの木馬は、以前の記事で紹介したような「フォルダに偽装したexeファイル」をクリックさせる、というユーザーのウッカリを誘うテクニックを利用しているわけではない。「インストーラ形式」を装い、非常に狭い範囲で流されている。

自己増殖型のワームでなく、アプリケーションソフトのインストーラという形で、非常に限定されたシチュエーションで流通しているとなると、対策ベンダー各社が検体を入手し、分析し、パターンファイルが出揃うまでには時間がかかると言ってよい。実際、このトロイの木馬の件が2ちゃんねるで騒がれるまでに一週間、パターンファイルが出るまでにはそこからさらに数日を要している。

しかも、Winnyに流出したデスクトップ画像の中には、アンチウイルスソフトのスキャンを行っている最中の画像が多数見つかっている。おそらく感染者は、「何かおかしなことが起きている。ウイルスに感染したのかもしれない」と感じてスキャンを行っていたのだろう。しかしそれも、パターンファイルが対応していなければ意味のない行為だ(その前にまず「LANケーブルを引っこ抜け」「Winnyを停止しろ」と言ってあげたい気もするが……)。

アンチウイルスソフトには「未知のウイルスにも対応する」機能も用意されている。しかしたいていは誤検知を恐れ、検出レベルを下げた形が標準となっており、パターンファイルが提供されなければウイルスへの対応は万能とはいえないのが実情だ。

また、アンチウイルスベンダーを含むネットワークセキュリティ企業の中には、脆弱性や攻撃に対抗するため、「センサーネットワーク」と呼ばれる一種のハニーポット群を設置して、早期の情報収集に努めているところもある。だが、こうした観測網の対象に、WinnyやShareといった国産P2Pソフトは含まれているだろうか?

そもそも、P2Pソフトで流れるデータの中からウイルスコードを収集する作業は、分析にかかる手間を考えるとあまり実用的とはいえない。日本ローカルなソフトに関しては、さらに手間と成果のギャップが大きく、あまり監視は行われていないのではないかと推測している(ベンダーの反証をお待ちしている)。

実はちょうど、別の雑誌の企画でアンチウイルスソフトのテストを行ったばかりだ。事前に十分な量と質のウイルスを揃えることができず、Antinny系のトロイの木馬を用いてテストを行ったのだが、これらを100%検知できた対策ソフトはなかった(ただし各ソフトの検出結果を総合すればすべてが検知されているため、収集したコードが「偽コード」である可能性は低い)。

きわめて狭い範囲で拡散し、限られたターゲットを狙うウイルスやワームは、結果としては広範囲に影響を及ぼす脅威とは言えない。したがって、NetSkyやBagleといったワームに比べると、対応はどうしても後手に回る。アンチウイルスソフトを過信せずに不審な動きを判断するか、そもそも「危きに近寄らず」の精神で対処するのが、マルウェアから身を守る最善の手法だろう。

関連記事

「プライバシー晒しまくり」のトロイの木馬が残した教訓

夏のジョークにしては悪質? Winny経由で広まるトロイの木馬「Nullporce」

「ぬるぽ」 Winnyで広がるワームが出現

題名には必ず「阿修羅さんへ」と記述してください。

題名には必ず「阿修羅さんへ」と記述してください。